日本有一本書叫做"買不得" 非常暢銷賣了100萬本以上 裡面提到有關電動刮鬍刀的內容

在電磁性生體學部門,曾經兩次獲得諾貝爾獎提名的美國紐約州立大學醫學部教授貝克在《CrossCurrent──電磁波「重複輻射」的恐怖》一書中,指出我們日常生活所使用的家電製品,發出的電磁波安全值是1mG。14吋大的電視,距離1公尺所發出的電磁波剛好是1mG。

使用交流式馬達的、接插座的電動刮鬍刀,在距離3公分的位置,電池波高達15,000mG,是貝克博士安全值的15000倍,電池式刮鬍刀依照產品不同,電磁波或有強弱,但都會發出電磁波。眾所周知,電磁波會加速癌細胞的增值能力,變化為惡性腫瘤。

貝克博士擔憂的是,如果臉上有痣的人,使用電動刮鬍刀,強力電磁波,可能會引發病變,得皮膚癌。雖然每天使用時間短,但輻射量會日積月累,例如癌症、白血病、腦瘤等電磁波可能導致疾病,都要等到10年以後才會出現。要避免每天一點一點所接收的輻射,最好儘快改用一般的刮鬍刀,在臉上抹上肥皂,安心地慢慢享受刮鬍子的樂趣。

---------------

資料來源 http://www.life.com.tw/?app=view&no=127543

測試儀器

電磁輻射測試儀,計量單位:μt(微特斯拉)

第13名:液晶電視輻射指數★☆

距離液晶電視屏幕20厘米遠時,輻射值為零,距離10厘米遠的時候輻射值為0.03μt,貼近屏幕則會達到16.04μt。建議小伙伴們看電視時,至少要保持一米以上的距離,這個距離幾乎不會受到電視輻射的影響,相對比較安全。

第12名:冰箱輻射指數★☆

貼近冰箱的正門輻射值為0.05μt,稍微遠離輻射值就顯示為零;另外,冰箱的側面 以及背部輻射情況基本相同,貼近側面輻射值為0.79μt,貼近背部僅為0.16μt,所以大家完全沒必要過度在意冰箱的輻射哦~

第11名:加濕器輻射指數★☆

距離加濕器 10厘米處輻射值為零,貼近加濕器則會達到5.35μt,超出了0.2μt的安全標準。建議在使用加濕器的時候,至少要保證10厘米以外的安全距離,不要讓加濕器貼近身邊,這樣才能防止輻射的危害。

第10名:飲水機輻射指數★★☆

在飲水機保溫或者加熱的過程中,飲水機的輻射從零上升至0.03μt,輻射完全在安全範圍內。

第9名:筆記本電腦輻射指數★★☆

距離筆記本電腦 30厘米處,輻射值顯示為零,慢慢靠近筆記本,20厘米處輻射值顯示依然為零,當貼近筆記本邊緣的時候,輻射顯示為1.6μt,輻射量符合安全標準。

使用筆記本的時候保持20厘米以上的距離,就不會有輻射的危害。

第8名:台式電腦輻射指數★★★☆

測試液晶顯示屏,在距離屏幕10厘米處輻射值為零,貼近屏幕為0.23μt,基本符合安全標準,所以液晶屏幕的輻射可以忽略不計。

在距離機箱20厘米處輻射值為零,不過貼近機箱輻射值大於10.03μt,遠遠高出了輻射標準,所以在日常使用時,至少要離機箱20厘米,才能保證安全。

第7名:微波爐輻射指數★★★☆

微波爐在運行時,距離正門0到65厘米處的輻射數值急劇減小,距離正門70厘米處輻射值已經為零,所以建議在使用微波爐的時候,盡量站在微波爐一米之外,這樣就可以有效的避免微波輻射所帶來的危害。

第6名:電磁爐輻射指數★★★★☆

電磁爐在運作的時候距離40厘米以內都超出了安全輻射標準(0.2μt,越高輻射越大),其中10厘米處為19.74μt,但是隨著距離的拉遠,電磁輻射迅速衰減,在40厘米處已經符合安全標準,所以建議在使用電磁爐的時候,一定要保持半米的距離,這樣就能保證使用者不受電磁輻射的傷害。

第5名:手機輻射指數★★★★☆

手機在待機情況下,手機的輻射值基本為0,在呼叫的過程中,手機輻射瞬間達到約3μt,遠遠大於0.2μt的安全值,由於一般接聽電話手機近距離貼到頭部,長時間通話影響更大,建議用戶使用耳機接聽。

第4名:電熱毯輻射指數★★★★☆

電熱毯打開的時候輻射值為16.69μt,運行的時候也會產生很大的輻射,所以建議用戶在使用電熱毯的時候盡量提前打開預熱,等睡覺的時候最好關閉電熱毯,這樣才能避免它的高輻射。

第3名:甩脂機輻射指數★★★★★

甩脂機的輻射達到18.29μt,由於甩脂機是貼身使用,而且使用時間一般都是10-20分鐘,輻射影響也是非常大的。

第2名: 電吹風輻射指數★★★★★

在距離電吹風風口5厘米的地方,輻射值15.48μt。靠近電吹風的機身部分,輻射值達到18.49μt,長期使用電吹風的話,也會給使用者帶來一定的輻射傷害。

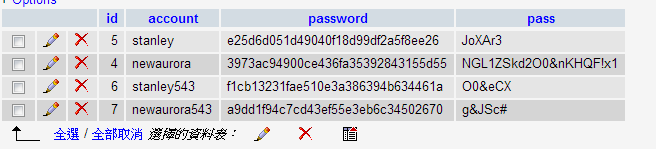

第1名:電動刮鬍刀輻射指數★★★★★

刮鬍刀打開時輻射值瞬間達到19.59μt,輻射值遠超微波爐、電磁爐等電器,所以各位男士朋友一定要盡量減少刮鬍刀的使用哦~